Categorías

- Protección Perimetral

- cnVision Wifi para cctv

- Radares de Vigilancia

- Cámaras de Seguridad

- Cámaras IP

- Cámaras IP Wifi

- Cámaras IP LPC

- Cámaras IP Cubo

- Cámaras IP H.265

- Cámaras IP Pinhole

- Cámaras IP tipo Box

- Cámaras IP Termográficas y radiométricas

- Cámaras Mobile Domo

- Cámaras IP Industriales

- Cámaras IP 360° Fisheye

- Cámaras IP Speed Dome

- Cámaras IP Bullet interior

- Cámaras IP Bullet Exterior

- Cámaras IP multisensorial

- Cámaras IP Domo Interior

- Cámaras IP Domo Exterior

- Cámaras IP 180° Panorámica

- Cámaras IP Conteo de personas

- Cámaras IP PTZ (Pan - Tilt - Zoom)

- Cámaras IP LPR

- Cámaras y Encoders con Analítica de Video

- Cámaras IP Antiexplosivas

- Cámaras Análogas

- Cámaras Análogas HD

- Cámaras IP

- Control de Acceso

- Estación Sanitizadora

- Video receptor

- Servidores de Vídeo

- Telefonía IP

- NVR

- DVR HD

- Software

- Audio Profesional

- Almacenamiento - NAS

- Intercomunicadores

- Networking

- Switch LAN

- Red Óptica Pasiva

- Alimentación a través de Ethernet (PoE)

- Conversión de medios

- Web Smart / Smart Gigabit Media Converter

- Web Smart / Smart Fast Ethernet Media Converter

- Standard Gigabit Media Converter

- Standard Fast Ethernet Media Converter

- Extensor Ethernet

- Serial over Ethernet Converter

- Convertidor de Medios no Administrable

- Chassis Convertidor de Medios Administrable

- Transmisión de Vídeo optica

- LAN Inalambrica

- Comunicación de Banda Ancha

- Seguridad de red

- industrial Ethernet

- Discos Duros

- Controladores IP

- Software LPR

- Monitores Profesionales

- Accesorios

- Outlet

- Marca

- Central de Condominios

- Housing

- Megafonía y alarmas de voz

- Cámaras de Conteo 3D

La seguridad de la seguridad: protección contra los crímenes cibernéticos

Los crecientes riesgos de un mundo interconectado

Los delincuentes cibernéticos pueden causar interrupciones masivas a las actividades tanto de las organizaciones como de los gobiernos. En 2017, un gran ataque de ransomware, conocido como WannaCry, afectó a personas y organizaciones de todo el mundo. El ataque tuvo como blanco sistemas que ejecutaban software común pero desactualizado. Como resultado, fueron bloqueadas más de 230.000 computadoras en 15 países. Para recuperar el acceso a sus datos, las organizaciones y los usuarios tuvieron que pagar una gran suma a los perpetradores. En muchos hospitales, se encriptaron los registros médicos, lo que interrumpió las operaciones y amenazó la vida de los pacientes.

Los delincuentes cibernéticos envalentonados también han aumentado el alcance de sus ataques, que ahora se dirigen a las cámaras de seguridad privadas para acceder a videos en vivo. Si bien algunos de estos ataques aprovechan vulnerabilidades simples, como las contraseñas predeterminadas del fabricante, otros son más sofisticados y complejos. Ya sea en el trabajo o en el hogar, impedir que extraños accedan a sus cámaras ya no es coser y cantar.

Con una mayor conectividad de los sistemas en la Internet, un dispositivo vulnerable puede convertirse en una puerta de entrada a los datos y la información sensible de su organización. Hoy en día, al proteger su sistema de seguridad física, también trabaja para salvaguardar todos los otros sistemas y la información que está conectada a la red. Para lograr esto, necesita un nuevo enfoque: una estrategia de defensa en profundidad.

Desarrollo de una estrategia de defensa en profundidad

Al igual que ocurre con cualquier entidad interconectada, los sistemas de seguridad pueden ser el blanco de un ataque. El ataque de los piratas informáticos a un sistema de seguridad puede adoptar una gran cantidad de formas, incluidos los ataques de fuerza bruta, de analizadores de paquetes y los de intermediarios (man-in-the-middle). En algunos casos, los delincuentes cibernéticos pueden escuchar y modificar las comunicaciones, incluso cuando los usuarios creen que su sistema es seguro. Esta variedad de estrategias de ataque requiere una variedad igual de niveles de defensa.

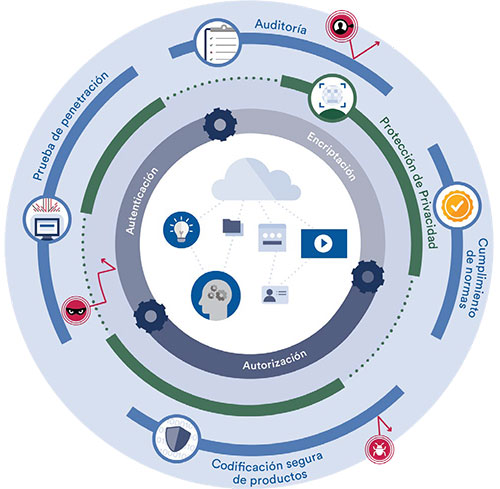

En Genetec, ofrecemos soluciones seguras, auditadas y en conformidad con las normas que lo ayudan a proteger la privacidad sin comprometer la seguridad. Le ayudamos a incorporar líneas de defensa múltiples y variadas, lo cual también se conoce como estrategia de defensa en profundidad de seguridad cibernética, para enfrentar las amenazas comunes y emergentes, y proteger su entorno. Los datos capturados por nuestro sistema unificado de seguridad para la administración, análisis y almacenamiento, están protegidos por métodos de encriptación, autenticación y autorización potentes.

Planear de antemano con una práctica integral

Los múltiples niveles de nuestro enfoque de defensa en profundidad lo protegen de una gran variedad de vectores de amenazas.

Confíe en soluciones auditadas y en conformidad con las normas

Trabajamos codo con codo con asociaciones internacionales para garantizar que nuestras soluciones cumplan con los estándares de la industria y se adhieran a las más recientes mejores prácticas de seguridad cibernética. Las pruebas de penetración y las auditorías se realizan de forma rutinaria en nuestros productos a fin de proporcionar una evaluación completa de la integridad de nuestras soluciones.

Haga que la información esté disponible para las personas adecuadas

Cuando se trata de proteger los datos, las amenazas no provienen solo del exterior. Con una mayor integración y colaboración entre cada parte de nuestros sistemas de seguridad, las rutas para acceder a los datos confidenciales se han multiplicado. Es por eso que necesita controlar quién puede ver sus datos y qué puede hacer con ellos.

El primer paso es utilizar métodos de autenticación potentes para evitar el acceso no deseado a su sistema. Esto evita que su video y sus datos caigan en las manos equivocadas. Una vez autenticado, el siguiente paso es usar la autorización para administrar quién puede acceder a qué parte de su sistema de seguridad. Esto le permite restringir el alcance de la actividad dentro del sistema al otorgar derechos de acceso a los recursos, datos o aplicaciones a grupos o individuos, y al definir qué pueden hacer los usuarios con estos recursos.

Mantenga a raya a los fisgones

Ayudamos a proteger sus datos contra los ataques maliciosos de múltiples maneras. Cuando hablamos de la seguridad de la seguridad, nos referimos a proteger todos los aspectos de su sistema de seguridad física, incluidas las comunicaciones, los servidores y los datos.

Los videos y los datos vistos y almacenados en nuestro sistema, así como las comunicaciones con el hardware de Genetec, están totalmente encriptados. También protegemos las comunicaciones entre nuestro software y los dispositivos periféricos, y con la nube. De tal manera, incluso si una persona no autorizada obtuviera acceso, sin la clave de encriptación no sería capaz de hacer que los datos adquieran sentido.

Proteger la privacidad de todos

El cuidado de las personas y los equipos a menudo requiere recopilar datos personales y monitorear espacios públicos. Para cumplir con las regulaciones y las expectativas del público, se debe controlar el acceso a los datos y los videos en los que sea posible identificar a las personas. Al seguir un enfoque de privacidad por diseño e ingeniería, nos aseguramos de que no tenga que elegir entre proteger la privacidad de las personas y su seguridad física. Nuestros productos le permiten administrar el acceso a los datos confidenciales, y le permite proteger la identidad de cualquier persona capturada en video.

Nos aseguramos de que tenga un control total sobre sus datos para que pueda ajustar sus métodos y procesos de protección a fin de cumplir con las regulaciones, como el Reglamento General de Protección de Datos (RGPD) del Parlamento Europeo y, lo que es más importante, crear confianza con sus clientes.

De la seguridad física a la seguridad cibernética

Las cámaras, los controladores de puertas y otros dispositivos y sistemas de seguridad física son más inteligentes y potentes que nunca. Como parte de las redes públicas y privadas, están cada vez más interconectados. Esto facilita su administración, acelera las comunicaciones y aumenta la colaboración. Por encima de todo, ayudan a los profesionales de la seguridad a mantener a salvo a las personas y las organizaciones.

Pero esta creciente conectividad no solo reporta beneficios. Las amenazas cibernéticas emergentes, los peligros y la actividad criminal originan nuevas vulnerabilidades y riesgos.

Los delincuentes cibernéticos pueden aprovechar la vulnerabilidad de una cámara poco segura, de las comunicaciones no encriptadas entre un servidor y la aplicación de cliente, o del firmware desactualizado. El resultado de esto es claro: los sistemas de seguridad ya no pueden tener como foco únicamente las amenazas físicas.

Es por eso que creemos que es fundamental contar con una estrategia de seguridad para proteger su sistema contra amenazas físicas y cibernéticas. Nuestras soluciones le brindan las herramientas que necesita para desarrollar un sistema seguro y que cumpla con las normas. Y como no basta un enfoque único, nuestras soluciones incluyen varios niveles de defensa, como la encriptación, la autenticación de múltiples factores y la autorización. Al abarcar dispositivos y almacenamiento de datos en las instalaciones o en la nube, lo ayudamos a enfrentar las nuevas amenazas y a mantener la seguridad de sus datos y operaciones.

El elemento humano

Hay otro factor en juego tan importante como la tecnología en la protección de su organización contra la actividad del crimen cibernético: su personal. La encriptación más fuerte no puede defender su sistema contra contraseñas débiles o vulneradas. Es por eso que es importante implementar los procesos correctos y poner en práctica los programas de capacitación adecuados. Debe educar a los empleados sobre las mejores prácticas de TI y las posibles técnicas de ingeniería social que puedan enfrentar. Por ejemplo, comenzar con consejos simples sobre la creación de contraseñas y sobre formas de distinguir los correos electrónicos fraudulentos de los legítimos ayudará a mitigar los riesgos cibernéticos.

Crear confianza

Como proveedor de soluciones de seguridad, operaciones ee inteligencia empresarial, lo ayudamos a proteger su organización. Trabajamos incansablemente para informarle sobre nuevas amenazas y ayudarlo a neutralizar las vulnerabilidades. Continuamos trabajando con nuestros clientes y socios para ofrecer soluciones que brinden la mejor protección ahora y en el futuro.

Visite el Trust Center de Genetec para informarse sobre nuestro enfoque, y cómo ayudamos a proteger su sistema en genetec.com/trust

Fuente: genetec.com

17/01/2020 15:28:04Tweet

Digifort, la plataforma de gestión de video más utilizada en videovigilancia urbana en Argentina feb 13, 2024 Caso de Éxito Sunell Technology - Cámaras Antiexplosivas. feb 8, 2024 Caso de Éxito CIAS: Cómo proteger los centros de acopio de metales con Micro-Ray ene 31, 2024 Calendario de webinars enero - febrero 2024 ene 5, 2024 Formas de defenderse contra el robo y la delincuencia organizada en el comercio minorista - Genetec dic 29, 2023 Sistemas de Reconocimiento de Patentes (LPR) y aprobación de la Ley de Seguridad Privada. dic 27, 2023 ¿Podrían los roedores amenazar la integridad del sistema perimetral de su valla? - CIAS dic 26, 2023 Teledyne FLIR presenta una cámara térmica optimizada por IA para mejorar la detección de intrusos nov 21, 2023 Solución Panorámica 180° - VIVOTEK nov 16, 2023 ¿Qué tan importante es proteger una subestación y su perímetro? nov 13, 2023