Hay un equipo de seguridad de la información para revisar el diseño del producto interior y VIVOTEK también ha cooperado con muchos conocidos información de las empresas de seguridad durante muchos años para asegurarnos que nuestros productos son seguros.

No obstante la cámara adecuada y configuraciones de red son también fundamentales para la seguridad de los sistemas de vigilancia.

Hay muchas sugerencias para cyber defensa en el documento "El CEI Controles de seguridad crítica para una efectiva defensa cibernética" (https://www.cisecurity.org/critical-controls/), instruiremos a todos ustedes los valores relacionados en el capítulo siguiente, de acuerdo con esas sugerencias.

Ajustes relacionados con la seguridad están divididos en 3 niveles: el Básico, Avanzado y Enpresarial. Usted puede determinar el nivel de seguridad de acuerdo a su entorno y a sus necesidades.

Básico |

Avanzado |

Empresarial |

|

Recomendamos al menos alcanzar el nivel básico. Normalmente es para entornos de red cerrada |

Incluir los ajustes de nivel básico y proporciona la configuración para acceso WAN. Bajo la inseguridad o riesgo de entornos de red. |

Incluir la configuración de los niveles básico y avanzado y proporciona los ajustes para la corporación con sonido y compleja infraestructura de red y gestión de TI. |

CSC 2: Inventario de software autorizados y no autorizados

CSC 4: Evaluación de la vulnerabilidad y la corrección continua

CSC 18: Aplicación de seguridad de software

|

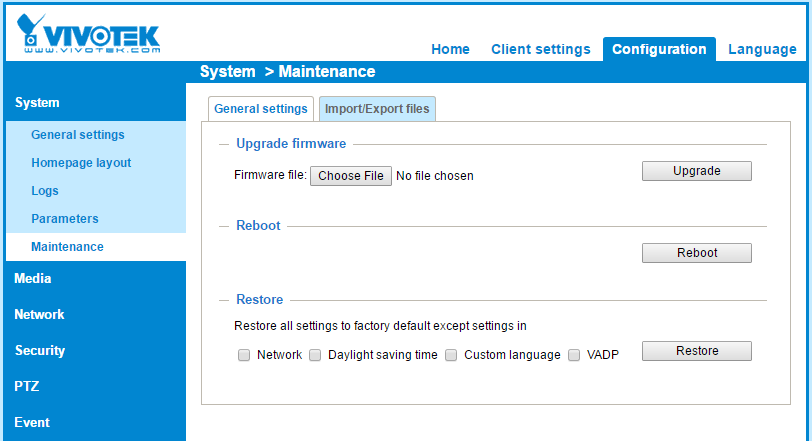

Utilizar siempre la última versión del firmware. El último firmware solucionará todos los problemas de seguridad y los parches de actualización de seguridad de bibliotecas de terceros.

No sólo las vulnerabilidades públicas, la última versión del firmware también solucionar todos los problemas de seguridad interna VIVOTEK descubiertos por el equipo de seguridad.

CSC 5: Uso controlado de los privilegios administrativos

|

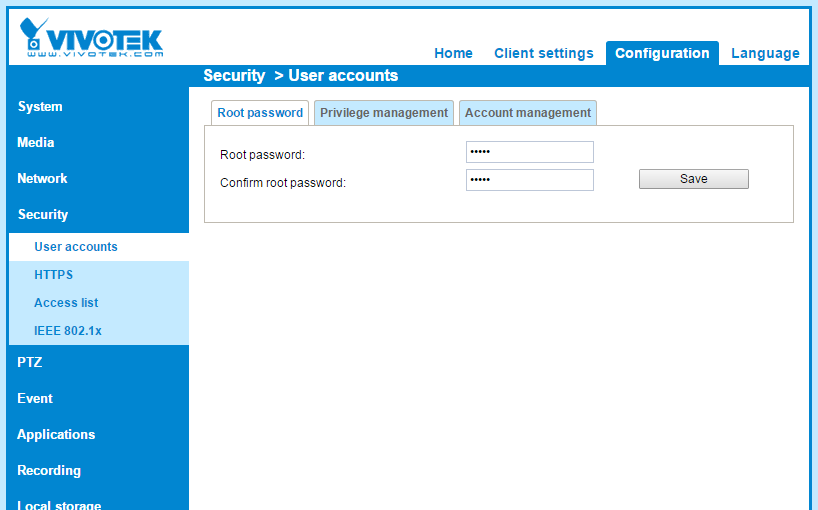

La contraseña predeterminada es Blanco y dejando el campo de contraseña de root vacía significa que la cámara va a desactivar la autenticación del usuario si hay otras cuentas existentes o no. Asigne una contraseña tan pronto como sea posible una vez que se active la cámara porque es muy peligroso y no se recomienda para dejarla en blanco.

La asignación de una contraseña es muy crítico, y una buena contraseña tan importante. Una contraseña débil es también peligroso, tales como simples números:123456, 111111, etc. son palabras comunes, tales como "admin", "root", pase, qwerty... y así sucesivamente.

Las contraseñas deben contener:

CSC 16: Supervisión y Control de cuenta

|

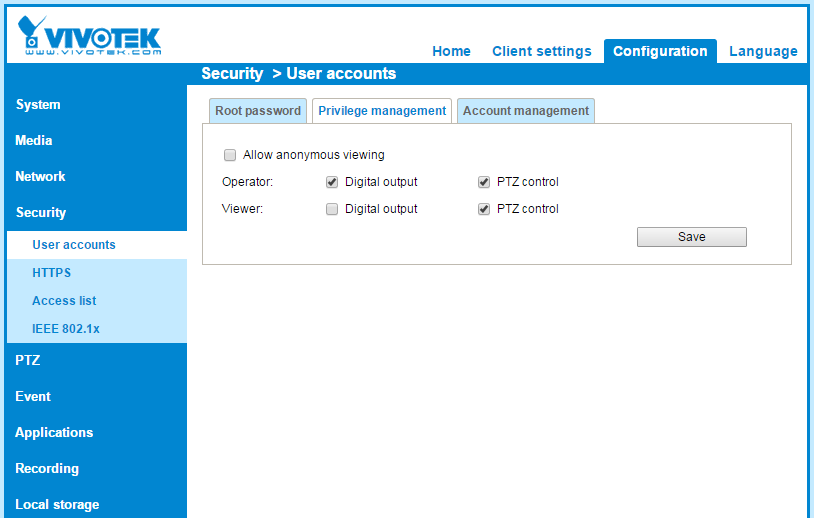

Desmarque la opción Allow Anonymous [Ver] si la cámara no es pública. Una vez que active la opción Allow Anonymous viendo, la transmisión RTSP autenticación será ignorado.

CSC 5: Uso controlado de los privilegios administrativos

CSC 16: Supervisión y Control de cuenta

|

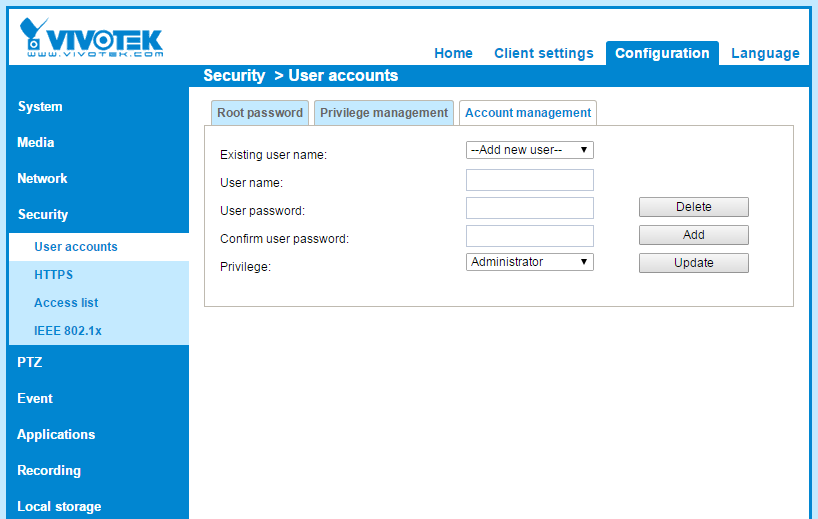

Hay 3 grupos de usuarios dentro de las cámaras VIVOTEK: Administrador, Operador y el visor. Para los usuarios que sólo necesitan privilegios de visualización, simplemente asigne un visor cuenta de ellos.

CSC 6: Mantenimiento, supervisión y análisis de los registros de auditoría.

|

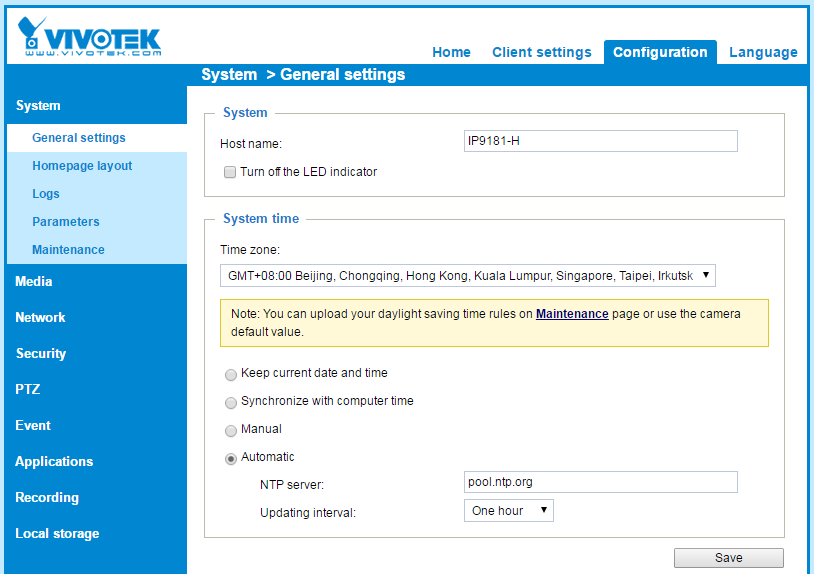

Fechas y horas correctas son muy importantes para la respuesta a incidentes y análisis forense de datos. Por lo tanto, es fundamental que en los registros de la aplicación/sistema de sellos de tiempo de tener la información correcta.

Se recomienda sincronizar la fecha/hora con un servidor NTP. Servidor NTP público, tenga cuidado de los servidores vulnerables.

CSC 13: Protección de Datos

CSC 14: Acceso controlado basado en la necesidad de conocer

CSC 16: Supervisión y Control de cuenta

|

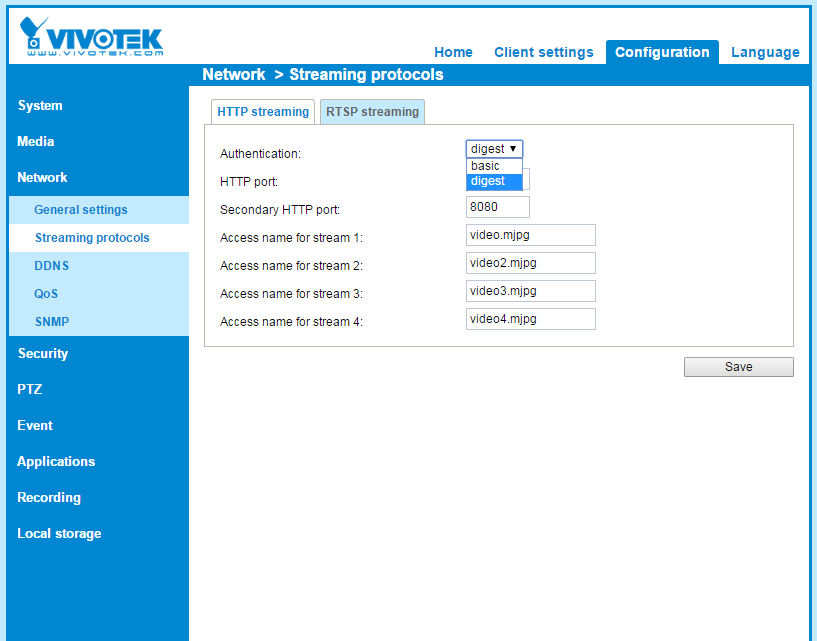

Autenticación básica con las credenciales del usuario se envían como texto sin cifrar y, mientras no se usa HTTPS, son vulnerables a la falsificación de paquetes. Si es posible utilizar la autenticación de texto implícita o activar HTTPS

Cámaras VIVOTEK soportan SSL y TLS, pero recomendamos encarecidamente usar TLS 1.2 para mayor seguridad. Usted puede deshabilitar SSL y TLS antiguo (1.0, 1.1) desde el panel de configuración del navegador.

CSC 13: Protección de Datos

CSC 16: Supervisión y Control de cuenta

|

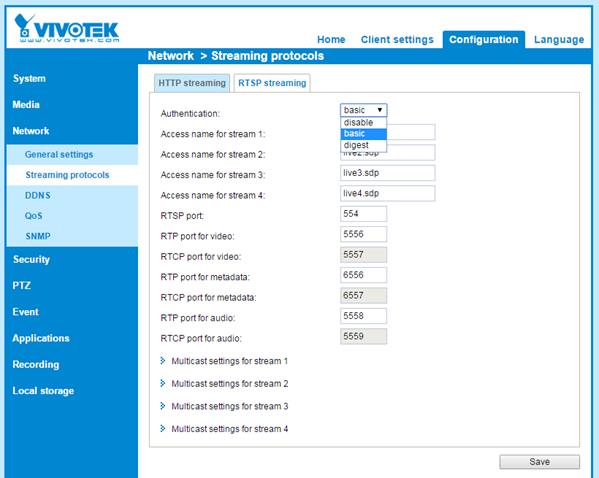

Transmisión RTSP autenticación es un poco diferente a HTTP, tiene la opción "disable" en el tipo de autenticación. A menos que su VMS/NVR no admite la autenticación de RTSP, sugerimos utilizar fuertemente básica o implícita.

CSC 9: Limitación y Control de puertos de red, protocolos y servicios

CSC 13: Protección de Datos

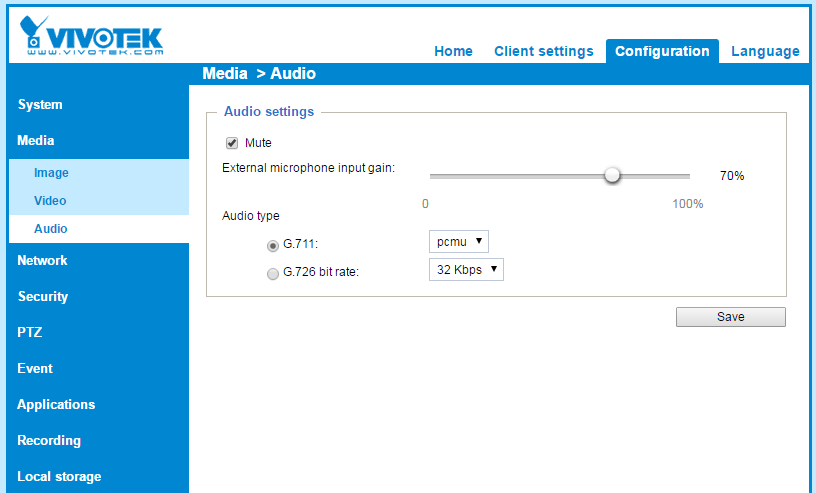

Si no necesita de audio, compruebe la casilla de verificación [Mute] para proteger la privacidad acústica.

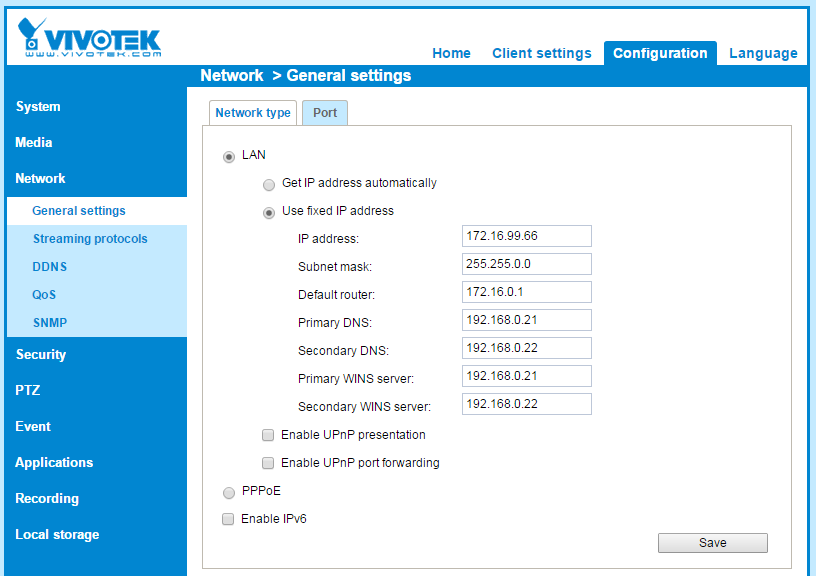

Si no utiliza la función UPnP, desactivar la presentación de UPnP y reenvío de puertos UPnP

Deshabilitar IPv6 si no lo necesita.

Desmarque multidifusión siempre, si no la utiliza, para evitar la saturación de la red de datos de audio/vídeo. La cámara puede todavía mulitcast basado en la solicitud del cliente.

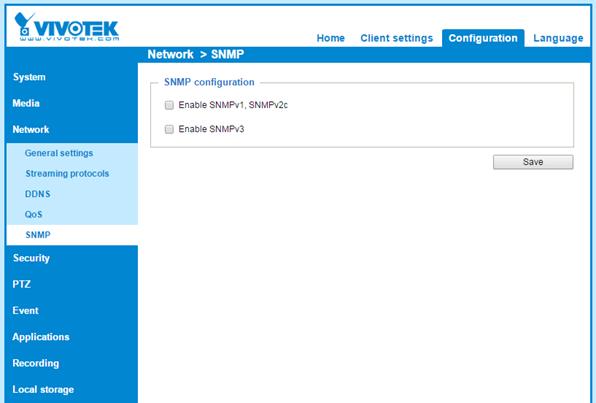

Desactivar SNMP si no necesita esta función. SNMPv1 y SNMPv2 no son seguras, si realmente necesita SNMP, por favor adoptar SNMPv3.

CSC 5: Uso controlado de los privilegios administrativos

La cuenta de root tiene mayor privilegio que el administrador (servicios de red como, por ejemplo, FTP), por favor, no utilice la cuenta de root para VMS/NVR, ya que puede reducir el riesgo una vez que las VM/NVR es comprometida por un atacante.

CSC 3: Fijar las configuraciones de hardware y software en los dispositivos móviles

CSC 13: Protección de Datos

|

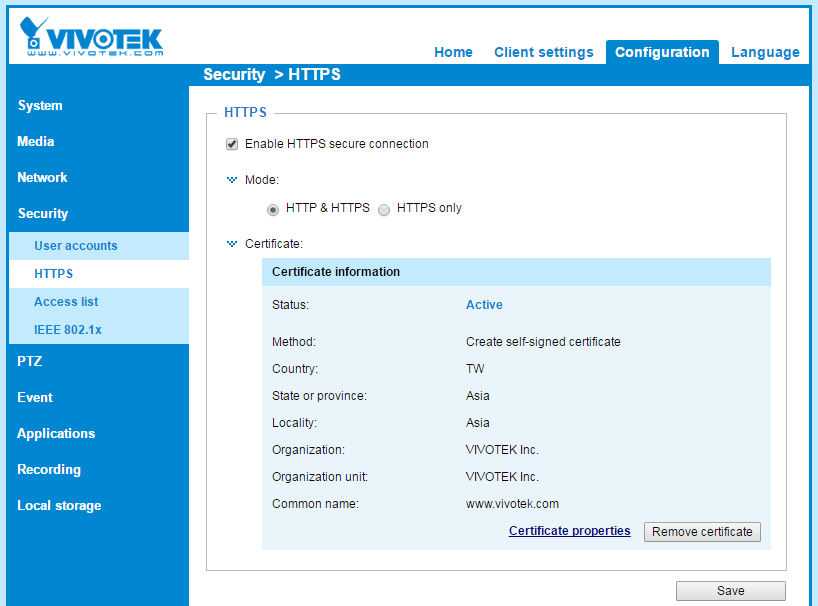

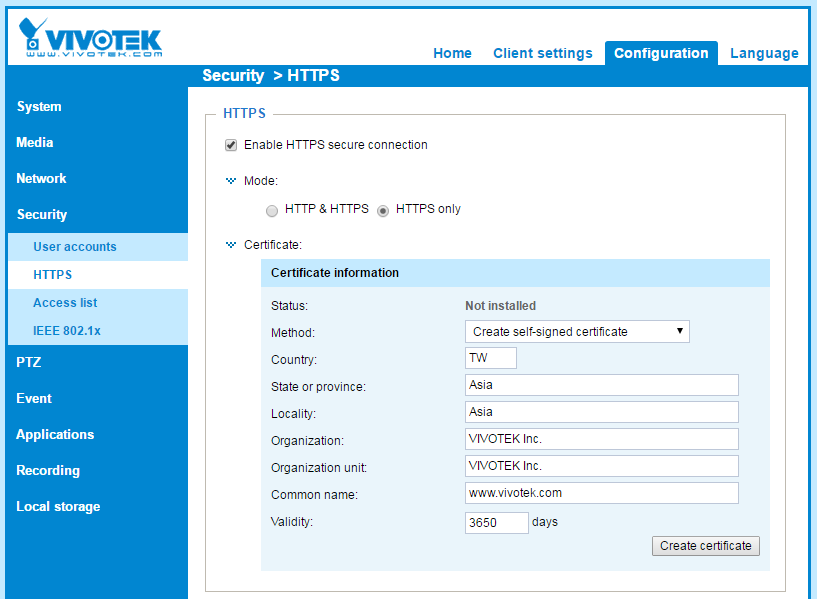

HTTPS va a cifrar todo el tráfico entre el cliente y el dispositivo.

Hay dos tipos de certificado

1. Certificado autofirmado

a. Auto-firmado es adecuada para fines de cifrado, pero tiene riesgo de ataque MITM

2. Certificado firmado por la CA

a. Tienes que crear solicitud de certificado y enviarla a CA para la

firma. Con cada certificado firmado, se puede identificar la

cámara con total confianza.

Streaming de vídeo y audio a través de RTSP/RTP no estará cifrado, y es bajo el riesgo de inhalación. Si desea cifrar todos los datos de audio/vídeo:

1. Si conecta la cámara utilizando la interfaz web de cámaras, elija las opciones del protocolo HTTP en el cliente de configuración y uso https://IP-CAMERA para conectarse.

2. Si conecta la cámara por VMS/NVR, asegúrese de que el protocolo RTSP es a través de HTTPS.

|

CSC 12: Defensa de límite

CSC 14: Acceso controlado sobre la base de la necesidad de saber

|

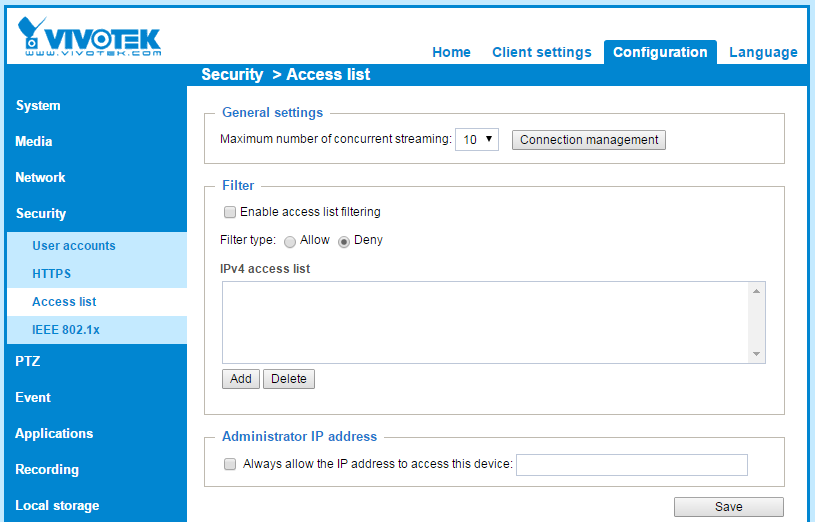

Puede limitar el número máximo de secuencias simultáneas si sabe exactamente cuántos clientes se conectarán a este dispositivo.

Habilitar el filtrado de la lista de acceso. Si este dispositivo sólo es accesible por algunos clientes (VM/NVR/browser), puede establecer la lista de permitidos para reforzar la seguridad.

CSC 4: Evaluación de la vulnerabilidad y la corrección continua

CSC 6: Mantenimiento, supervisión y análisis de los registros de auditoría.

|

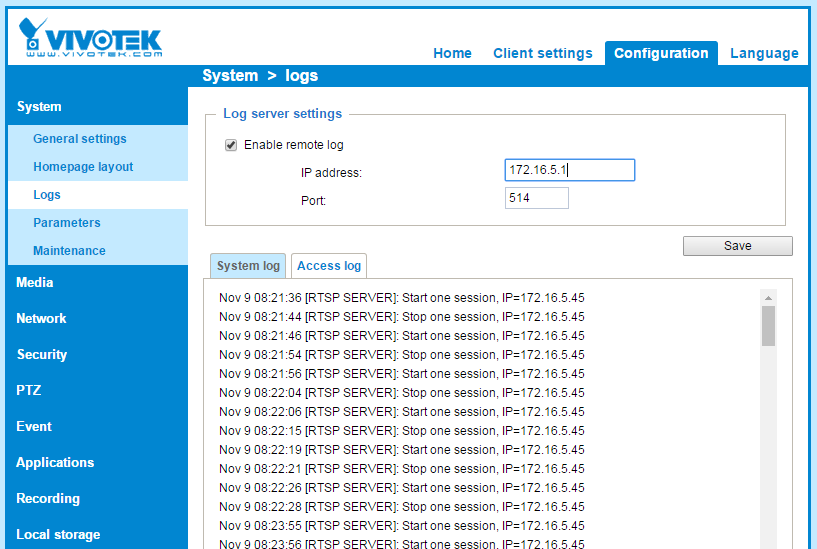

Registro remoto es una función importante para los sistemas de vigilancia a nivel de empresa. El registro local podría ser borrada una vez el dispositivo está comprometida, pero con registro remoto, la dificultad es mayor.

CSC 11: Seguro configuraciones para los dispositivos de red, tales como firewalls, routers y switches

Cambiar la configuración predeterminada de HTTP/RTSP no proporciona una defensa contra un ataque, pero impedirá que algunos aficionados y no dirigido ataques tipo de script.

CSC 1: Inventario de dispositivos autorizados y no autorizados

CSC 11: Seguro configuraciones para los dispositivos de red, tales como firewalls, routers y switches

CSC 15: Control de acceso inalámbrico

|

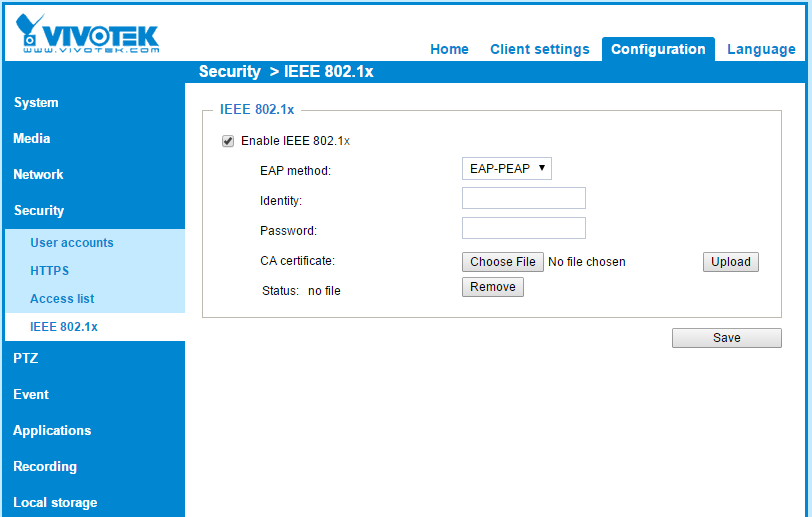

IEEE 802.1X es una IEEE Standard de Port-based Network Access Control (PNAC), proporciona un authentication mecanismo para dispositivos que deseen conectar a un LAN o un WLAN. Puede evitar que los dispositivos no autenticados de adjuntar a su entorno de red, y reducir la posibilidad de forjar la cámara de vídeo.

EAP-TLS proporciona una mayor seguridad al requerir tanto de servidor como de cliente certificado. Elegir el adecuado para su infraestructura de red o póngase en contacto con el administrador de red.

CSC 11: Seguro configuraciones para los dispositivos de red, tales como firewalls, routers y switches

CSC 12: Defensa de límite

CSC 14: Acceso controlado sobre la base de la necesidad de saber

La gestión de la propiedad intelectual es una obra básica para reducir la amenaza cibernética. Usted debe saber el propietario de cada dirección IP y limitar las direcciones IP disponibles no utilizados. Puede utilizar IPAM y plan de subred apropiada para archivar. IPAM https://en.wikipedia.org/wiki/IP_address_management

VLAN es también una buena herramienta para la gestión de la propiedad intelectual. Le permite aislar su sistema de vigilancia desde el entorno de red normal.

CSC 6: Mantenimiento, supervisión y análisis de los registros de auditoría.

CSC 11: Seguro configuraciones para los dispositivos de red, tales como firewalls, routers y switches

Puede mejorar los niveles de seguridad a través de otros dispositivos de red, tales como interruptores, el interruptor puede mejorar la "access list" y "registro" funciones:

1. Limitar el acceso a los interruptores

a. Sólo una dirección MAC específica puede tener acceso a través

de un puerto específico

2. Habilitar registro

a. Puede habilitar el registro en el interruptor para mantener más

información de traza de red, y puede ayudar en la respuesta

a incidentes.

CSC 1: Inventario de dispositivos autorizados y no autorizados

La mayoría aparente amenaza a una cámara de red es el daño físico, usted puede elegir el modelo de cámara adecuada para reducir el riesgo de daño físico.

Suscríbase a la newsletter VIVOTEK

CSC 4: Evaluación de la vulnerabilidad y la corrección continua

VIVOTEK publicará noticias de seguridad en nuestro sitio web y el boletín informativo cuando se produce algún problema de seguridad.

https://www.cisecurity.org/critical-controls/

Gestionar activamente (inventario, realizar el seguimiento y correcta) todos los dispositivos de hardware en la red de forma que sólo los dispositivos autorizados tengan acceso, y no autorizado y dispositivos no gestionados, se encuentran y se les impidió el acceso.

Gestionar activamente (inventario, realizar el seguimiento y correcta) todo el software en la red de forma que sólo el software autorizado está instalado y puede ejecutar, y que el software no autorizado y no gestionados y se encuentra impedido de instalación o ejecución.

Ordenadores portátiles, estaciones de trabajo y servidores.

Adquirir continuamente, evaluar y tomar acción sobre la nueva información a fin de identificar las vulnerabilidades, remediar y minimizar la ventana de oportunidad para los atacantes.

Los procesos y herramientas que se usan para realizar el seguimiento/control/evitar/corregir el uso, asignación y configuración de privilegios de administrador en los ordenadores, redes y aplicaciones.

Recopilar, administrar y analizar los registros de auditoría de eventos que podrían ayudar a detectar, comprender, o para recuperarse de un ataque.

Minimizar la superficie de ataque y las oportunidades para que los atacantes manipular el comportamiento humano a pesar de su interacción con los navegadores web y sistemas de correo electrónico.

Control de la instalación, difusión y ejecución de código malicioso en múltiples puntos de la empresa y, al mismo tiempo, optimizar el uso de la automatización para permitir una actualización rápida de defensa, recopilación de datos, y la acción correctiva.

Administran (vía/control/corregir) el actual uso operacional de los puertos, los protocolos y los servicios de los dispositivos de la red con el fin de minimizar las ventanas de vulnerabilidad disponible para los atacantes.

Los procesos y las herramientas utilizadas para respaldar adecuadamente la información crítica con una metodología probada para la oportuna recuperación.

Establecer, implementar y gestionar activamente (vía, informe sobre la correcta), la configuración de seguridad de los dispositivos de la infraestructura de la red mediante una rigurosa gestión de la configuración y el proceso de control de cambios a fin de evitar que los atacantes exploten servicios vulnerables y ajustes.

Detectar/prevenir/corregir el flujo de transferencia de información de redes de diferentes niveles de confianza con un enfoque en la seguridad de datos dañinos.

Los procesos y las herramientas utilizadas para impedir la salida de datos, mitigar los efectos de la exfiltrated datos y garantizar la integridad y confidencialidad de la información confidencial.

Los procesos y herramientas que se usan para realizar el seguimiento/control/evitar/corregir el acceso seguro a los activos críticos (por ejemplo, información, recursos, sistemas) según la determinación oficial de que las personas, los equipos y las aplicaciones que tienen una necesidad y un derecho a acceder a estos activos críticos sobre la base de una clasificación aprobada

Los procesos y herramientas que se usan para realizar el seguimiento/control/evitar/corregir el uso de la seguridad de las redes inalámbricas de área local (LAN), puntos de acceso y los sistemas de cliente inalámbrico.

Administrar activamente el ciclo de vida de cuentas del sistema y de las aplicaciones - su creación, uso, la latencia, la eliminación, a fin de minimizar las posibilidades de que los atacantes aprovechan ellos.

Para todos los roles funcionales en la organización (priorizando aquellos de misión crítica para el negocio y su seguridad), identificar los conocimientos, competencias y habilidades necesarias para apoyar la defensa de la empresa; desarrollar y ejecutar un plan integrado para evaluar, identificar las lagunas y corregir a través de la política, organización, planificación, capacitación y programas de sensibilización.

Administrar el ciclo de vida de seguridad de todos en la casa de software adquiridas y desarrolladas con el fin de prevenir, detectar y corregir los fallos de seguridad.

Proteger la información de la organización, así como de su reputación, por el desarrollo y la implementación de una infraestructura de respuesta a incidentes (por ejemplo, planes, definición de roles, la formación, la comunicación, la supervisión de la gestión) para descubrir rápidamente un ataque