Categorías

- Protección Perimetral

- cnVision Wifi para cctv

- Radares de Vigilancia

- Cámaras de Seguridad

- Cámaras IP

- Cámaras IP Wifi

- Cámaras IP LPC

- Cámaras IP Cubo

- Cámaras IP H.265

- Cámaras IP Pinhole

- Cámaras IP tipo Box

- Cámaras IP Termográficas y radiométricas

- Cámaras Mobile Domo

- Cámaras IP Industriales

- Cámaras IP 360° Fisheye

- Cámaras IP Speed Dome

- Cámaras IP Bullet interior

- Cámaras IP Bullet Exterior

- Cámaras IP multisensorial

- Cámaras IP Domo Interior

- Cámaras IP Domo Exterior

- Cámaras IP 180° Panorámica

- Cámaras IP Conteo de personas

- Cámaras IP PTZ (Pan - Tilt - Zoom)

- Cámaras IP LPR

- Cámaras y Encoders con Analítica de Video

- Cámaras IP Antiexplosivas

- Cámaras Análogas

- Cámaras Análogas HD

- Cámaras IP

- Control de Acceso

- Estación Sanitizadora

- Video receptor

- Servidores de Vídeo

- Telefonía IP

- NVR

- DVR HD

- Software

- Audio Profesional

- Almacenamiento - NAS

- Intercomunicadores

- Networking

- Switch LAN

- Red Óptica Pasiva

- Alimentación a través de Ethernet (PoE)

- Conversión de medios

- Web Smart / Smart Gigabit Media Converter

- Web Smart / Smart Fast Ethernet Media Converter

- Standard Gigabit Media Converter

- Standard Fast Ethernet Media Converter

- Extensor Ethernet

- Serial over Ethernet Converter

- Convertidor de Medios no Administrable

- Chassis Convertidor de Medios Administrable

- Transmisión de Vídeo optica

- LAN Inalambrica

- Comunicación de Banda Ancha

- Seguridad de red

- industrial Ethernet

- Discos Duros

- Controladores IP

- Software LPR

- Monitores Profesionales

- Accesorios

- Outlet

- Marca

- Central de Condominios

- Housing

- Megafonía y alarmas de voz

- Cámaras de Conteo 3D

Más de 80.000 cámaras Hikvision pueden ser fácilmente pirateadas

Los expertos advierten que más de 80 000 cámaras Hikvision son vulnerables a una vulnerabilidad crítica de inyección de comandos.

Investigadores de seguridad de CYFIRMA han descubierto más de 80 000 cámaras Hikvision afectadas por una vulnerabilidad crítica de inyección de comandos rastreada como CVE-2021-36260 . El proveedor chino abordó el problema en septiembre de 2021, pero aún no se han parcheado decenas de miles de dispositivos. Un atacante puede explotar la falla enviando mensajes especialmente diseñados al servidor web que se ejecuta en dispositivos vulnerables.

La vulnerabilidad es una vulnerabilidad de ejecución remota de código (RCE) no autenticada en el firmware de la cámara IP/NVR de Hikvision, fue descubierta por un investigador de seguridad que se conecta en línea con el apodo de “IP vigilante”.

“La mayoría de las gamas de productos de cámaras recientes de las cámaras Hikvision son susceptibles a una vulnerabilidad crítica de ejecución remota de código no autenticado, incluso con el firmware más reciente (al 21 de junio de 2021)”. escribió el experto. ““Esto permite que un atacante obtenga el control total del dispositivo con un shell raíz sin restricciones, que es mucho más acceso que el que tiene incluso el propietario del dispositivo, ya que están restringidos a un “shell protegido” (psh) limitado que filtra la entrada a un predefinido conjunto de comandos limitados, en su mayoría informativos”.

Al comprometer la cámara IP, un atacante también puede usar el dispositivo pirateado para acceder a las redes internas, lo que representa un riesgo para la infraestructura que usa los dispositivos.

El investigador señaló que la explotación del problema no requiere la interacción del usuario, el atacante solo necesita acceso al puerto del servidor http(s) (normalmente 80/443).

“Dado el despliegue de estas cámaras en sitios sensibles, incluso la infraestructura crítica está potencialmente en riesgo”, continúa la publicación. “No se necesita nombre de usuario ni contraseña, ni el propietario de la cámara debe iniciar ninguna acción. No será detectable por ningún inicio de sesión en la propia cámara”.

El experto confirmó que todos los firmware desarrollados desde 2016 han sido probados y se ha encontrado que son vulnerables.

La vulnerabilidad afecta a las cámaras y NVR de Hikvision; se publicó una lista de productos afectados en el aviso de seguridad publicado por el proveedor.

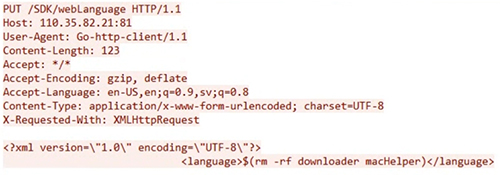

“Una vulnerabilidad de inyección de comandos en el servidor web de algún producto de Hikvision. Debido a la validación de entrada insuficiente, el atacante puede aprovechar la vulnerabilidad para lanzar un ataque de inyección de comandos mediante el envío de algunos mensajes con comandos maliciosos”. lee el aviso del vendedor .

La causa raíz del problema es la validación de entrada insuficiente. La vulnerabilidad se informó al proveedor en junio y la empresa la arregló el 19 de septiembre con el lanzamiento de actualizaciones de firmware.

Desde su divulgación pública, se lanzaron públicamente dos exploits para CVE-2021-36260, en octubre de 2021 y en febrero de 2022 , respectivamente.

Esto significa que es bastante fácil para los actores de amenazas escanear Internet en busca de dispositivos vulnerables y comprometerlos. Se sabe que el problema se explota activamente en la naturaleza, en diciembre de 2021, los investigadores de Fortinet informaron que el botnet Moobot basado en Mirai está aprovechando la vulnerabilidad en el servidor web de algunos productos de Hikvision.

“Durante nuestro análisis, observamos numerosas cargas útiles que intentaban aprovechar esta vulnerabilidad para sondear el estado de los dispositivos o extraer datos confidenciales de las víctimas. Una carga útil en particular llamó nuestra atención. Intenta soltar un descargador que muestra un comportamiento de infección y que también ejecuta Moobot, que es una red de bots DDoS basada en Mirai”. lee el análisis publicado por Fortinet.

Los investigadores de Fortinet detectaron un descargador para el malware Moobot con el parámetro “hikivision”, guarda la carga útil final como “macHelper”.El malware también modifica comandos básicos como “reiniciar” para evitar que un administrador reinicie el dispositivo infectado.

Los investigadores de CYFIRMA, mientras observaban la evolución en los foros clandestinos, notaron que varios piratas informáticos buscaban colaborar para explotar las cámaras Hikvision utilizando la falla CVE-2021-36260.

Los investigadores analizaron una muestra de aproximadamente 285 000 servidores web de Hikvision expuestos en Internet en julio de 2022.

Las 10 principales naciones que utilizan productos de cámara Hikvision (según la muestra analizada) incluyen China (12690), EE. UU. (10611) y Vietnam (7394). Otros países en la lista son el Reino Unido, Ucrania, Tailandia, Sudáfrica, Francia, los Países Bajos y Rumania. Según los expertos, más de 2300 organizaciones que usan cámaras Hikvision siguen siendo vulnerables.

“Sin embargo, tenemos razones para creer que los grupos de amenazas chinos como MISSION2025/APT41, APT10 y sus afiliados, así como los grupos de actores de amenazas rusos desconocidos, podrían explotar las vulnerabilidades en estos dispositivos para cumplir con sus motivos (que pueden incluir geo- consideraciones políticas)”. lee el informe publicado por CYFIRMA.

Los expertos señalaron que múltiples actores de amenazas, incluidos APT41 y APT10 vinculados a China , así como grupos APT vinculados a Rusia, podrían apuntar a dispositivos vulnerables.

“Dada la guerra cibernética impulsada por la geopolítica actual que se está gestando en todo el mundo, sospechamos un aumento en los ataques cibernéticos de varios actores de amenazas de estados nacionales en infraestructura crítica, entidades estatales, organizaciones de defensa y muchos más. Las vulnerabilidades abiertas y los puertos en dichos dispositivos solo agravarán el impacto en las organizaciones objetivo y la destreza económica y estatal de sus países”. concluye el informe. “Es fundamental parchear el software vulnerable de los productos de cámara Hikvision a la última versión. Las organizaciones deben adoptar un enfoque basado en el riesgo impulsado por ETLM para la toma de decisiones de seguridad cibernética para minimizar las posibles exposiciones y amenazas que se les presenten”.

Fuente: Revista Seguridad

29/08/2022 09:57:19Tweet

¿Cuáles son las diferencias entre un VMS y un NVR? jul 24, 2024 Cómo se está aprovechando el poder de KVM sobre IP e IoT en las fábricas inteligentes jul 10, 2024 Digifort, la plataforma de gestión de video más utilizada en videovigilancia urbana en Argentina feb 13, 2024 Caso de Éxito Sunell Technology - Cámaras Antiexplosivas. feb 8, 2024 Caso de Éxito CIAS: Cómo proteger los centros de acopio de metales con Micro-Ray ene 31, 2024 Calendario de webinars enero - febrero 2024 ene 5, 2024 Formas de defenderse contra el robo y la delincuencia organizada en el comercio minorista - Genetec dic 29, 2023 Sistemas de Reconocimiento de Patentes (LPR) y aprobación de la Ley de Seguridad Privada. dic 27, 2023 ¿Podrían los roedores amenazar la integridad del sistema perimetral de su valla? - CIAS dic 26, 2023 Solución Panorámica 180° - VIVOTEK nov 16, 2023